Kioptrix Level 1.2(#3)을 풀어보겠습니다. 아무런 정보가 없기 때문에 스캔으로 시작하는 것이 좋다고 판단되어 IP스캔, PORT 스캔을 먼저 해보았는데요!

IP스캔을 보시면 스캔을 돌리는 컴퓨터에 속한 네트워크에 있는 모든 IP들을 읽어와 정보를 보여줍니다.

정보를 확인해보면 IP마다 어떤 역할인지 알 수 있는데요 눈에 띄는 친구가 하나 보이네요!! 아무리 봐도 나 KVM이에요 라는 거 같은..ㅎㅎ 이 밖의 Apache 버전도 보이네요.

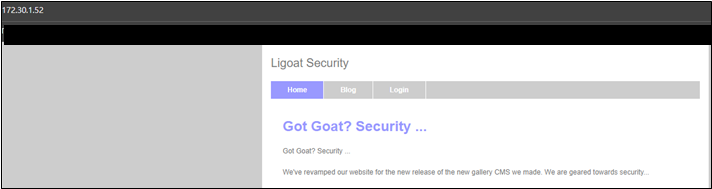

그럼 이제 172.30.1.52에 접속을 해봐 어떤놈인지 한번 봐봅시다.

북마크는 개인정보일수도 있으니 가렸어요 ㅎㅎ 음.. 뭐 그냥 웹 같은데요?? 어떻게 생겼는지 봤으니 이제 PORT 스캔을 해서 어떤 포트가 열려있는지 확인을 해 봅시다. 저는 NMAP이라는 칼리 리눅스에 내장된 도구를 사용했습니다.

음... 사진 그대로 22번과 80번 포트가 열려있네요! putty와 같은 도구로도 진입이 가능하다는 말이겠죠?

그럼 버프스위트 툴을 이용해 Sitemap을 훑어 볼까요??

먼저 172.30.1.52에 들어가보면 메인 홈페이지에서 3가지의 웹을 보여주는 것을 아래 사진으로 확인할 수 있습니다!

그럼 저 웹들을 하나하나 들어가보면 더욱 다양하게 볼 수 있겠죠?

정말 다양하네요.. 특히 클릭돼있는 경로를 들어가 보면 디렉터리 인덱싱 취약점으로 보이는 것도 볼 수 있는 것 같습니다.

쉽게 말해 http://172.30.1.52/style/comps/admin/images/에 들어가본다는 거죠 ㅎㅎ

저렇게 나오네요!! 음.. 특별하게 제가 손볼 수 있을까요??? 지금은 정보수집 구간이라고 생각 중이니 이 정도만 하고 다른 걸 봐봅시다!!

gallery라는 공간을 들어가면 또 아래 사진처럼 재미있는 정보를 볼 수 있는데요

gamin이라고 보이는 것을 보면 관리자페이지란걸 알 수 있겠죠? 들어가 봅시다!

제가 입력해본 admin이란 게 입력돼있네요 ㅎㅎ.. 뭐 이 정도... 돌아봤으니 Sitemap도 어느 정도 익혀 둔 거 같네요! 뭔가 길 찾는 기분이네 ㅎㅎ

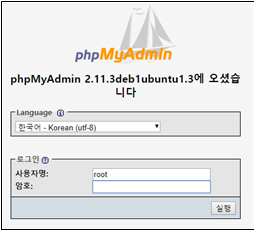

마지막으로 웹 취약점 점검 툴을 돌려봤는데.. 별다른 정보를 얻지 못해서 참고하지 않으려 했는데!!!! 하나의 경로를 봐버렸습니다!! phpmyadmin이라는 경로를 봐버린 거죠 ㅎㅎ

음... 이걸 스캐너가 봤다는 것은 해당 경로가 있다는 거겠죠?? 한번 진입해보겠습니다!!

접속 성공!! 이 상당히 얻은 정보가 많네요 ㅎㅎ 정보수집은 이 정도로 마치고 다음 포스팅으로 침투 과정을 올려보도록 하겠습니다!!

Kioptrix Level 1.2 (#3) - 2

이전 게시글에서 정보수집에 대한 내용을 다뤘습니다!! ㅎㅎ 이제 침투 과정을 설명해 보겠습니다! 침투를 하려면 먼저 웹을 둘러봐야 하는데요 그중 system=admin이라는 웹 경로가 있습니다! 그곳을 들어가 보면..

dream-is.tistory.com

'Studing > Kioptrix' 카테고리의 다른 글

| Kioptrix Level 1.2 (#3) - 3 (0) | 2020.03.30 |

|---|---|

| Kioptrix Level 1.2 (#3) - 2 (0) | 2020.03.30 |

| Kioptrix 설치방법 (0) | 2020.03.30 |

| Kioptrix 란 무엇일까?? (0) | 2020.03.30 |

댓글